Miaunipulación digital

Una guía básica con algunas de las prácticas más comunes que usan para manipularte y algunas herramientas básicas para luchar contra ello.

Internet es probablemente la mejor herramienta creada para conectar personas (como esos amigos que tienes lejos), proporcionar información instantánea y entretenernos durante horas con vídeos de gatitos. Pero bajo esa capa de transparencia y facilidad, hay técnicas intencionales diseñadas para manipular tu comportamiento.

No son errores ni casualidades, sino decisiones conscientes de diseño y programación cuyo único objetivo es beneficiar a alguien más.

Todos hemos sido víctimas de esas pequeñas trampas digitales: botones difíciles de encontrar, gráficos que parecen exagerados o formularios que requieren tus datos para cosas que realmente no necesitas. Esto tiene nombre propio: se llaman dark patterns, falacias estadísticas, y técnicas sutiles de espionaje digital (OSINT).

1. Dark Patterns: cuando el diseño conspira contra ti

Los dark patterns (patrones oscuros) son estrategias de diseño web o de aplicaciones creadas deliberadamente para que los usuarios tomen decisiones que probablemente no habrían tomado de forma libre o informada.

No son errores ni malas implementaciones. Son decisiones conscientes, dirigidas a manipular el comportamiento del usuario. A menudo son sutiles, pero increíblemente eficaces.

Vamos a explorar:

- Qué tipos de dark patterns existen.

- Cómo se implementan técnicamente (con ejemplos en HTML, CSS y JavaScript).

- Casos reales de empresas conocidas.

- Consejos para identificarlos y defenderte.

1.1 El botón fantasma: cuando lo que necesitas está… pero no lo ves

Un clásico: quieres cancelar una suscripción y el botón de "cancelar" está presente en el código… pero no visible o no interactivo. No es que tú no sepas encontrarlo, es que lo han escondido a propósito.

Cómo se implementa técnicamente:

<a href="#" class="cancelar">Cancelar suscripción</a>

.cancelar {

opacity: 0.02; /* casi invisible */

pointer-events: none; /* no se puede clicar */

position: absolute;

top: -9999px;

left: -9999px;

}

Algunos ejemplos:

- Algunas revistas digitales ocultan el botón de baja bajo 5 submenús diferentes.

- Ciertas plataformas de streaming cambian la ubicación del botón cada mes.

Cómo evitar esto:

- Usa Ctrl+F para buscar "cancel", "anular" o "unsubscribe".

- Abre las DevTools (F12), busca el botón en el HTML, elimina la clase o cambia la opacidad.

- Documenta tu experiencia y compártela.

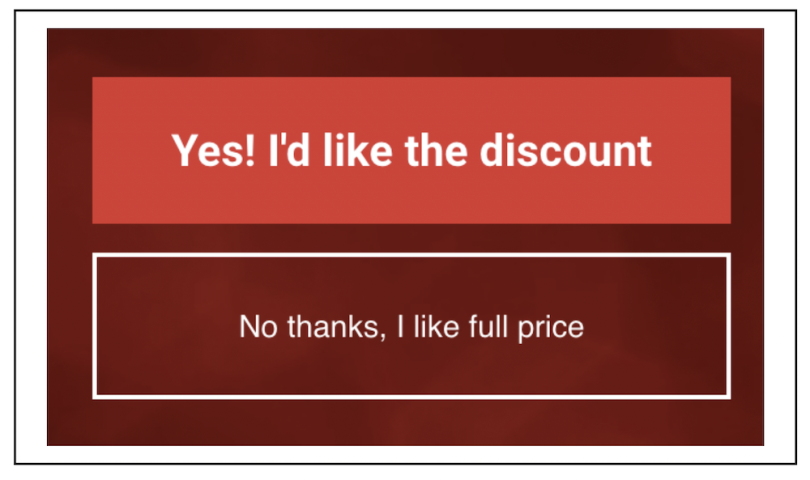

1.2 Confirmshaming: te juzgan por decir que no

En este caso, te hacen sentir culpable por rechazar una oferta. La opción "No" suele estar formulada de manera humillante o manipuladora.

Cómo se implementa técnicamente:

<button>Aceptar 50% de descuento</button>

<button>No, prefiero pagar más por gusto</button>

button:last-child {

color: #888;

font-style: italic;

}Algunos ejemplos:

- "No quiero mejorar mi vida financiera" (en páginas de cursos).

- "No me interesa estar al tanto de las mejores ofertas" (en pop-ups de tiendas).

Cómo evitar esto:

- No caigas en el juego emocional. La libertad de elección también incluye rechazar lo que no quieres.

- Cierra la ventana sin leer dos veces. No tienes que justificarte.

- Si ves esto en muchos sitios, denuncia: puede violar principios de diseño ético.

1.3 Suscripciones ocultas tras botones ambiguos

Qué es

Pulsas "Continuar" pensando que estás confirmando tus datos, pero en realidad estás aceptando un cobro mensual. La suscripción automática se activa sin que lo notes.

Cómo se implementa técnicamente:

<form id="registro">

<input type="email" placeholder="Tu correo">

<button id="continuar">Continuar</button>

</form>

document.getElementById('continuar').addEventListener('click', (e) => {

e.preventDefault();

activarSuscripcion();

alert('¡Gracias por suscribirte a nuestro plan premium!');

});Algunos ejemplos:

- Apps móviles que te cobran al final de una prueba gratuita sin recordarte cuándo termina.

- Sitios que colocan el texto legal de la suscripción en una fuente minúscula, justo debajo del botón.

Cómo evitar esto:

- Antes de pulsar un botón como "Continuar", busca si hay términos asociados.

- Usa tarjetas virtuales o con saldo limitado para evitar cargos no deseados.

- Configura recordatorios para cancelar pruebas gratuitas antes del cobro.

1.4 El caso de cierta compañía aérea que empieza por Ryan

Esta compañía es un ejemplo clásico de cómo una web puede estar diseñada para que el usuario pague más sin querer. Al seleccionar un vuelo, se te muestran una serie de pantallas con “extras”: prioridad, seguro, equipaje, asiento…

¿La trampa? Las opciones para rechazar esos servicios están en texto gris, pequeño, mientras que el botón para pagar está grande, brillante y tentador.

Cómo se implementa técnicamente:

<button class="extra">Añadir seguro (+€20)</button>

<a href="#" class="omitir">No quiero seguro</a>

.extra {

background-color: #1a8cff;

color: white;

font-size: 18px;

}

.omitir {

font-size: 12px;

color: #999;

}Cómo evitarlo

- Lee cada pantalla con calma.

- Busca los links grises o pequeños.

- Recuerda: todo lo que no sea obligatorio, puedes omitirlo.

2. Gráficas engañosas: cuando los datos y las imágenes dan información diferente

Las gráficas son herramientas poderosas. Nos ayudan a entender datos complejos de un vistazo. Pero también pueden usarse para engañar. No es necesario alterar los datos: basta con mostrarlos de una forma que sugiera una conclusión distinta.

2.1 Eje truncado: la exageración elegante

Truncar el eje Y consiste en empezar la gráfica en un valor distinto de cero para que pequeñas diferencias parezcan grandes. Es una de las formas más comunes de distorsión visual.

Cómo se implementa técnicamente:

import matplotlib.pyplot as plt

ventas = [98, 99, 100, 101, 102]

plt.plot(ventas, marker='o')

plt.ylim(97, 103) # recorte intencional del eje

plt.title("Ventas mensuales")

plt.show()Este gráfico hará que un cambio del 4% parezca una subida de infarto.

Implementación en JavaScript (Chart.js)

new Chart(document.getElementById('grafico'), {

type: 'line',

data: {

labels: ['Ene', 'Feb', 'Mar', 'Abr', 'May'],

datasets: [{

label: 'Ventas',

data: [98, 99, 100, 101, 102],

borderColor: '#1a8cff',

fill: false

}]

},

options: {

scales: {

y: {

min: 97,

max: 103

}

}

}

});Algunos ejemplos:

- Informes trimestrales que celebran un crecimiento de +2% con gráficas que parecen increíbles.

- Campañas de marketing que muestran comparativas para hacer que un cambio marginal parezca un éxito.

Cómo evitar esto:

- Fíjate si el eje Y empieza en cero. Si no lo hace, sospecha.

- Busca el rango real de los datos.

- Compara con el porcentaje de cambio real.

2.2 Colores engañosos: cambiar el código visual

A veces se utilizan colores que contradicen las convenciones. Por ejemplo, poner verde para pérdidas o rojo para ganancias. El objetivo es provocar una impresión positiva o negativa que no corresponde con el dato.

Cómo se implementa técnicamente:

new Chart(document.getElementById('grafico'), {

type: 'bar',

data: {

labels: ['Pérdidas', 'Ganancias'],

datasets: [{

data: [300, 700],

backgroundColor: ['#00ff00', '#ff0000']

}] // verde = malo, rojo = bueno

}

});Algunos ejemplos:

- Dashboards internos con diseños modernos que sacrifican claridad por estética.

- Apps de banca que muestran saldo negativo en verde pastel.

Cómo evitar esto:

- Lee los valores y leyendas, no te dejes llevar por los colores.

- Verifica si la asociación de color tiene sentido con el contexto.

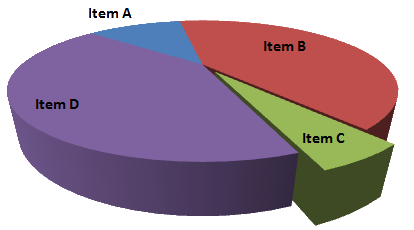

2.3 Gráficos 3D: estética sobre claridad

Los gráficos en 3D parecen modernos y atractivos, pero dificultan comparar tamaños y proporciones. La perspectiva distorsiona la escala real.

Algunos ejemplos:

- A veces se utilizan para impresionar visualmente en presentaciones de negocios.

- También pueden usarse para ocultar pequeñas diferencias entre datos que parecerían poco relevantes en 2D (porque seguramente lo sean).

Cómo evitar esto:

- Pide siempre una versión 2D si se trata de una presentación profesional.

- Desconfía de presentaciones demasiado estilizadas con poca información numérica.

3. OSINT: cuando tu información pública trabaja en tu contra

OSINT son las siglas de Open Source Intelligence o "inteligencia de fuentes abiertas". Y no, no tiene nada que ver con películas de espías (aunque a veces lo parezca). Se refiere al análisis y recolección de información a partir de datos disponibles públicamente: redes sociales, publicaciones, metadatos de fotos, webs personales, foros… incluso comentarios en tiendas online.

No necesitas ser famoso para que alguien te investigue. Basta con que tu información esté ahí fuera y alguien tenga curiosidad, intereses comerciales o intenciones menos inocentes.

En esta sección veremos:

- Cómo los metadatos de tus archivos revelan más de lo que crees.

- Qué es el fingerprinting del navegador y por qué es preocupante.

- Qué puedes hacer para protegerte sin renunciar a estar online.

3.1 Metadatos en imágenes: la historia oculta detrás de una foto

Cada vez que haces una foto con tu móvil o cámara digital, esa imagen guarda información adicional: modelo del dispositivo, fecha, hora, configuración de la cámara… e incluso coordenadas GPS si no tienes esa función desactivada.

Cómo se extraen los metadatos (ejemplo en Python con Pillow)

from PIL import Image, ExifTags

img = Image.open("foto.jpg")

exif_data = img.getexif()

for tag_id, value in exif_data.items():

tag = ExifTags.TAGS.get(tag_id, tag_id)

print(f"{tag}: {value}")Qué pueden saber de ti usando esta información:

- Dónde y cuándo se tomó la foto.

- Qué modelo de móvil usas.

- Si la foto ha sido editada o no.

Cómo protegerte

Puedes usar herramientas como ExifTool para borrar metadatos antes de subir imágenes:

exiftool -all= foto.jpgAlgunas apps de mensajería (como WhatsApp) eliminan metadatos al reenviar. Otras, como Telegram, los conservan. Además, puedes configurar tu cámara para no guardar localización.

3.2 Fingerprinting del navegador: tu huella digital online

Aunque borres cookies, tu navegador proporciona muchos datos técnicos que, combinados, pueden identificarte casi como una huella digital. Esto se llama fingerprinting.

Qué datos se usan

- Tipo y versión del navegador.

- Resolución de pantalla.

- Idioma del sistema.

- Plugins instalados.

- Zona horaria.

Cómo se implementa técnicamente:

console.log("UserAgent:", navigator.userAgent);

console.log("Idioma:", navigator.language);

console.log("Resolución:", screen.width + "x" + screen.height);

console.log("Zona horaria:", Intl.DateTimeFormat().resolvedOptions().timeZone);Implicaciones de no proteger tu huella:

- Puedes ser rastreado incluso con bloqueadores de cookies activos.

- Algunas plataformas publicitarias te identifican solo por tu fingerprint.

Cómo defenderte:

- Usa Tor Browser o Firefox con la opción de "Resistencia a fingerprinting" activada.

- Instala extensiones como Canvas Defender o Privacy Badger.

- Evita tener extensiones muy personalizadas que te hagan único entre millones.

3.3 Redes sociales, publicaciones y más

Cada tuit, foto de Instagram o reseña en Google Maps puede formar parte de un perfil más amplio sobre ti. No hace falta que publiques tu dirección si ya mostraste la fachada de tu casa en una story.

Algunos datos que pueden cruzar:

- Tus likes en Instagram con tus búsquedas en LinkedIn.

- Tus publicaciones públicas con tus comentarios en tiendas.

- Tus listas de deseos con tus hashtags favoritos.

Qué hacer sin tener que aislarte del mundo como un ermitaño (aunque cada vez es lo que más deseemos muchos de nosotros):

- Revisa la configuración de privacidad de todas tus cuentas.

- Publica con conciencia: ¿qué estás revelando sin querer?

- Usa pseudónimos o cuentas separadas para distintos propósitos.

4. Algunas herramientas de defensa

Si has llegado hasta aquí, probablemente estés preguntándote: "¿Y ahora qué hago con todo esto? ¿Tengo que borrar mis redes y vivir sin Wi-Fi?". La respuesta es que no tiene por qué. Existen herramientas accesibles, gratuitas y eficaces para ayudarte a navegar con más control, minimizar el rastreo y evitar trampas de diseño y manipulación.

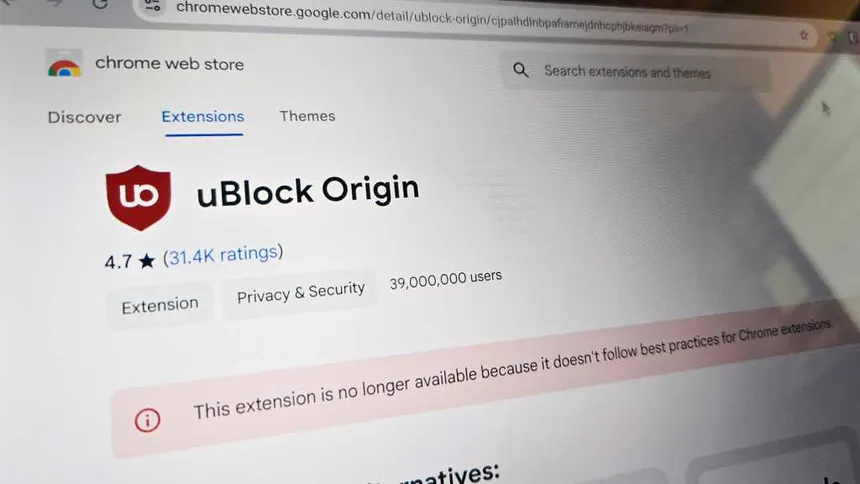

4.1 uBlock Origin

¿Qué hace?

- Bloquea anuncios, rastreadores, popups engañosos y scripts peligrosos.

¿Por qué es útil?

- Mejora la velocidad de carga.

- Reduce la exposición a dark patterns publicitarios.

- Elimina molestos elementos que inducen al clic por error.

Cómo instalarlo:

- Ve a la tienda de extensiones de tu navegador.

- Busca "uBlock Origin" (¡no confundir con "uBlock"!).

- Haz clic en "Añadir a Chrome/Firefox".

Consejo extra: Activa el modo avanzado si quieres controlar filtros por dominio.

4.2 DuckDuckGo Privacy Essentials

¿Qué hace?

- Bloquea rastreadores invisibles y fuerza conexiones HTTPS siempre que sea posible.

- No registra tu historial de navegación.

Lo mejor:

- Tiene una puntuación de privacidad por sitio web, que te ayuda a saber con quién estás tratando.

Cómo instalarlo:

- Disponible para Chrome, Firefox y Safari.

Puedes usar también el navegador DuckDuckGo en móvil si quieres una experiencia aún más limpia. A nivel personal, yo utilizo Firefox Focus.

4.3 Privacy Badger (by EFF)

¿Qué hace?

- Aprende mientras navegas qué scripts te rastrean… y los bloquea.

Ideal para:

- Usuarios que no quieren configurar manualmente filtros, pero quieren privacidad inteligente.

Cómo instalarlo:

- Desde aquí.

4.4 HTTPS Everywhere (ya integrado en algunos navegadores)

¿Qué hace?

- Obliga a que todas las webs usen cifrado HTTPS (si lo soportan).

Ventaja:

- Protege tu información de redes Wi-Fi públicas o inseguras.

Importante:

- Firefox y Brave ya lo integran por defecto. Si usas Chrome, puedes seguir instalándolo como extensión.

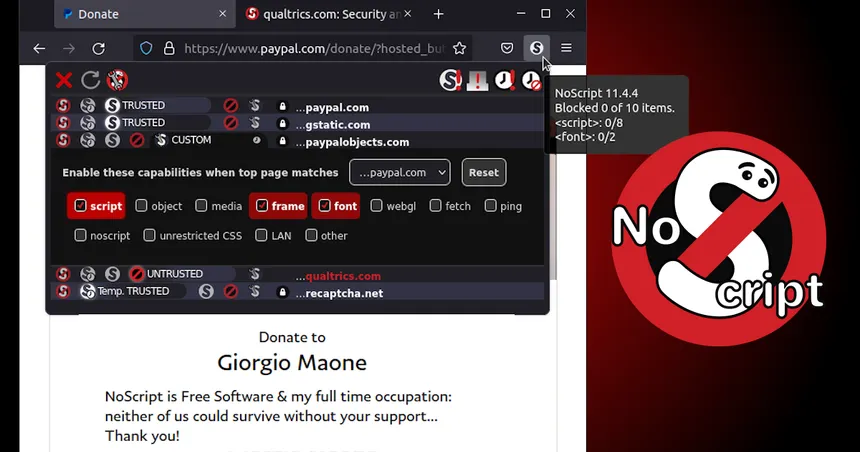

4.5 NoScript / ScriptSafe

¿Qué hacen?

- Permiten bloquear selectivamente scripts de JavaScript en sitios que no confías.

¿Por qué usarlos?

- Muchos dark patterns, gráficos manipulados y rastreadores están escritos en JavaScript.

- También protege contra ataques XSS o redireccionamientos invisibles.

Nivel de dificultad: Más apropiado para usuarios técnicos.

Alternativa más amigable: Usa uBlock Origin + Privacy Badger si quieres algo más sencillo.

4.6 Tor Browser

¿Qué hace?

- Navega de forma anónima por la red Tor.

- Cifra y rebota tu tráfico por varios nodos.

Ideal para:

- Evitar fingerprinting, rastreo por IP o filtrado geográfico.

Inconvenientes:

- Es más lento. Algunas webs bloquean usuarios de Tor.

¿Vale la pena? Sí, si buscas máxima privacidad sin depender de corporaciones.

4.7 Ghostery

¿Qué hace?

- Muestra qué rastreadores hay en cada web y los bloquea.

¿Por qué usarlo?

- Su interfaz es clara y amigable.

- Te ayuda a entender cuántas cosas se cargan "sin que lo sepas".

Algunos consejos:

- No instales todas las extensiones a la vez. Empieza por 2 o 3 y ve probando con cuáles te sientes cómodo.

- Aprende a usar DevTools. Clic derecho → "Inspeccionar" te da mucho poder para detectar trampas.

- Revisa permisos de las extensiones. Algunas piden más de la cuenta.

- Haz limpieza digital regularmente. Elimina cuentas que no uses, y revoca accesos a apps que ya no necesitas.

5. Algunas conclusiones, joven padawan

Nos han entrenado para hacer clic sin leer, aceptar sin pensar y navegar sin mirar. Pero eso puede cambiar.

Cositas que tener en cuenta y recordar:

- Los dark patterns no son fallos de diseño: son trampas legales con muy buena tipografía.

- Las gráficas pueden ser tan sinceras como un político en campaña: el dato puede estar ahí, pero el envoltorio lo cambia todo.

- El OSINT no requiere hackers, solo un poco de paciencia y saber usar Google.

- Las herramientas de defensa no son complicadas, ni radicales. Son el equivalente digital a cerrar la puerta de casa cuando sales.

No caigas en la paranoia, pero tampoco en la trampa

Este post no es una invitación a desconectarte y tirar el móvil o tu PC por la ventana Es un llamado a recuperar algo que se nos ha ido quitando: el control sobre nuestras decisiones.

Nadie te va a regalar privacidad, claridad o neutralidad. Si quieres eso, tendrás que exigirlo o, al menos, ponerte una buena armadura.

“Technology is not neutral. We're inside of what we make, and it's inside of us. We're living in a world of connections — and it matters which ones get made and unmade.” Donna Haraway - A Cyborg Manifesto

La pequeña desobediencia digital

Cada vez que te niegas a picar en ese botón que promete la luna y las estrellas y un montón de ofertas que no necesitas, cada vez que cancelas una suscripción justo antes de que te desplumen (no como mi historia personal con Battle.net) o cuando le explicas a alguien cómo evitar una estafa digital, estás haciendo algo más que "ser listo". Estás oponiendo resistencia. Y aunque parezca que solo le has ganado la partida a un algoritmo estúpido puntualmente, en realidad estás librando una pequeña batalla en la guerra silenciosa de la información.

No vamos a "arreglar" internet de un día para otro, claro que no. Pero sí podemos dejar de ser "usuarios pasivos". Si Thoreau se negó a financiar con sus impuestos guerras injustas yéndose al bosque, tú puedes negarte a ser el combustible de interfaces engañosas que se disfrazan de herramientas "amigables" para engañar especialmente a las personas más afectadas por la brecha digital. Duda un poco más de lo evidente para no caer tan fácilmente en las trampas que nos tienden el sistema y las grandes empresas.

Ursula K. Le Guin (a mi parecer una de las grandes de la ciencia ficción) decía que podemos oponernos incluso a lo que parece inevitable. En un discurso que dio para el National Book Award, dijo "los que controlan las herramientas del futuro –los algoritmos, las plataformas digitales– no deberían hacerlo sin que nosotros, los usuarios de a pie, les pongamos límites". Proteger la libertad de pensamiento exige resistencia, imaginación y un poquito de valentía para plantarnos ante determinados actos abusivos.

Con estas pequeñas prácticas para hacer internet un lugar más ético no nos van a dar una medalla al "Ciberciudadano del Año", pero sembraremos las semillas de un entorno digital más crítico y, sobre todo, menos manipulable y menos domesticado.

Recuerda

Internet no es tu enemigo. Pero tampoco es tu amigo. Es un entorno. Y como cualquier entorno, puedes aprender a moverte por él con soltura, respeto y cuestionando lo que ves. Gracias por leer hasta aquí... ¡y buena caza de trampas!

Comentarios (0)

Aún no hay comentarios. ¡Sé el primero en comentar!